Dossier OSINT – Partie 3 – La puissance de l’OSINT réside dans sa capacité à extraire du renseignement à partir de sources variées, souvent disparates. Pour être efficace, un professionnel doit savoir adapter ses méthodes d’analyse à la nature du pivot étudié. Cette partie aborde les principaux périmètres d’étude en OSINT : images, identités numériques (pseudonymes), entités légales (entreprises), et infrastructures web. Chacun de ces objets nécessite des techniques spécifiques, mais toujours dans le respect du cadre légal et méthodologique.

Cet article fait partie d’une série dans laquelle nous explorons en profondeur :

- La nature des données et leur transformation progressive en renseignement.

- Les principes fondamentaux de la source ouverte.

- Le cycle méthodologique qui gouverne toute opération de renseignement.

- Les contraintes légales inhérentes à l’OSINT.

- Les méthodes, outils et périmètres spécifiques d’exploitation.

- Les bonnes pratiques professionnelles pour conduire efficacement une mission OSINT.

Les Périmètres d'Étude en OSINT

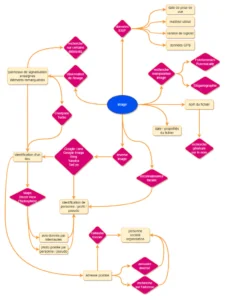

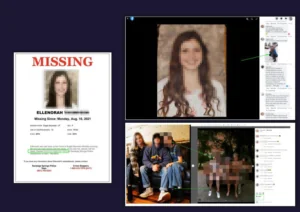

Analyse d'Images

L’image constitue une mine d’informations en source ouverte. Analyser une image permet de :

- Identifier l’auteur (métadonnées, filigranes),

- Repérer la date de création,

- Localiser le lieu de la prise de vue.

Techniques principales :

- Recherche inversée d’image (Google Images, Yandex, TinEye),

- Analyse EXIF : extraire les métadonnées associées aux images (position GPS, modèle d’appareil photo, date…),

- Géolocalisation par éléments visuels : repérer des bâtiments, des panneaux, des reliefs naturels.

Exemple : Une photo de manifestation montre une enseigne de pharmacie en arrière-plan ➔ en croisant les noms visibles et le style architectural, il est possible d’identifier précisément la rue où la photo a été prise.

Analyse de Pseudonymes et de Personnes

Identifier une personne à partir d’un pseudonyme est une pratique courante en OSINT.

Méthodologies :

- Recherche du pseudo sur différentes plateformes (forums, réseaux sociaux, blogs).

- Extraction d’adresses email ou liens vers d’autres comptes (crosslinking).

- Analyse sémantique : repérer les schémas de langage, les habitudes d’écriture, les centres d’intérêt évoqués.

Outils utiles :

- WhatsMyName : outil qui vérifie la présence d’un pseudo sur des centaines de plateformes.

- Namechk : recherche de disponibilité de noms d’utilisateur.

Analyse de Sociétés

La recherche d’informations sur une entreprise passe par :

- Extraits Kbis (registre du commerce et des sociétés),

- Sites institutionnels (Infogreffe en France, OpenCorporates au niveau international),

- Analyse de la presse économique,

- Recherche de brevets (bases INPI, Espacenet).

Exemple de démarche :

- Identifier les actionnaires,

- Reconstituer l’organigramme caché via LinkedIn,

- Repérer les liens entre sociétés par croisements d’adresses ou de dirigeants.

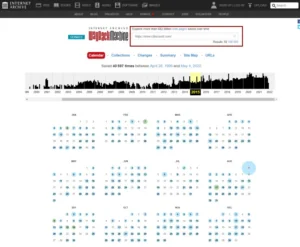

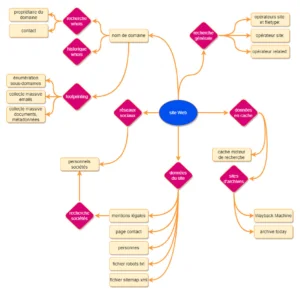

Analyse de Sites Web

Un site Internet fournit de nombreuses informations en source ouverte :

Analyses possibles :

- Whois : propriétaire du domaine (sauf si anonymisé),

- Historique : version antérieure du site via Wayback Machine,

- Technologies utilisées : CMS (WordPress, Drupal), serveurs, etc. (grâce à BuiltWith, Wappalyzer),

- Analyse des sous-domaines (par scan léger ou interrogation DNS).

Attention : Scraper massivement un site ou scanner ses ports sans autorisation peut constituer une violation légale (réglementation française stricte sur l’accès frauduleux).

Recherche Web et Techniques Avancées

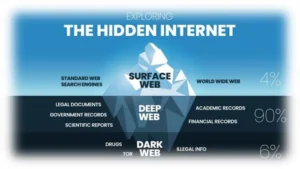

Comprendre l'indexation du Web

Le Web visible (accessible via moteurs comme Google) ne représente qu’une petite fraction d’Internet.

On distingue :

- Le Web visible : sites indexés et facilement accessibles.

- Le Deep Web : contenu non indexé par les moteurs (bases de données, intranets, forums privés).

- Le Dark Web : parties volontairement cachées, accessibles par des outils comme Tor.

Un bon spécialiste OSINT doit savoir naviguer dans ces différentes couches pour optimiser sa collecte d’informations.

Optimiser ses recherches sur les moteurs classiques

L’utilisation d’opérateurs de recherche avancée permet d’exploiter toute la puissance de Google et consorts.

Principaux opérateurs Google :

- site: ➔ limiter la recherche à un seul domaine. Ex: site:linkedin.com « John Doe »

- filetype: ➔ rechercher un type de fichier spécifique (PDF, DOC, XLS…). Ex: filetype:pdf « rapport financier 2023 »

- intitle: ➔ cibler les mots dans le titre de la page. Ex: intitle: »contact entreprise »

- inurl: ➔ cibler les mots dans l’URL. Ex: inurl: »admin login »

- – ➔ exclure un mot. Ex: « entreprise X » -recrutement

Une maîtrise des opérateurs combinés peut donner accès à des résultats très ciblés et souvent invisibles en recherche simple.

Moteurs alternatifs spécialisés

Outre Google, il existe une multitude de moteurs utiles pour l’OSINT :

- DuckDuckGo : anonymat renforcé, résultats différents de Google.

- Yandex : meilleur moteur pour la recherche d’images inversées.

- Shodan : moteur de recherche d’objets connectés (IoT) et de serveurs exposés.

- Intelligence X : moteur indexant certaines parties du Dark Web et documents supprimés.

Exemple d’utilisation de Shodan :

- Trouver des caméras de surveillance connectées accessibles sans mot de passe ➔ évaluer une faille de sécurité physique.

Quelques techniques avancées

- Dorking Google : combiner plusieurs opérateurs pour fouiller des données exposées par erreur (ex : mots de passe dans des fichiers).

- Recherche par image inversée : retrouver la première apparition d’une photo sur Internet.

- Recherche de leaks : utiliser des bases de données ayant collecté des fuites de données publiques (HaveIBeenPwned, Dehashed).

Conclusion Générale et Bonnes Pratiques

L’OSINT : entre opportunité et responsabilité

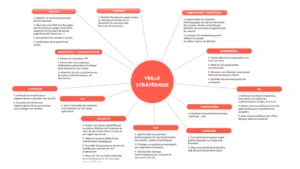

Le renseignement d’origine source ouverte (OSINT) offre aujourd’hui une capacité d’analyse et de connaissance inégalée. Dans un monde où 90 % des données existantes ont été créées au cours des deux dernières années, l’OSINT est devenu un levier stratégique pour :

- La cybersécurité,

- Le renseignement économique,

- La lutte contre la criminalité,

- La veille concurrentielle,

- L’aide à la décision politique ou militaire.

Cependant, cette puissance entraîne des responsabilités éthiques et juridiques :

- Respect des lois,

- Protection des données sensibles,

- Conscience des impacts de la diffusion des informations.

Comme l’écrivait Antoine de Saint-Exupéry : « Être homme, c’est précisément être responsable. »

Bonnes pratiques de l’OSINTer professionnel

Pour conduire une mission OSINT sérieusement, il est indispensable de respecter plusieurs règles :

- Méthodologie avant outil

- Commencer par définir clairement le besoin,

- Concevoir une stratégie de collecte rigoureuse,

- Utiliser les outils de manière réfléchie, en fonction des objectifs.

- Validation systématique des données

- Recouper toutes les informations,

- Vérifier la fiabilité de chaque source,

- Documenter chaque pivot et chaque chaîne de preuve.

- Respect absolu de la légalité

- Ne jamais franchir la ligne de l’intrusion non autorisée,

- Refuser tout acte assimilable à du doxing, du scraping illégal, ou de la violation de vie privée.

- Protection personnelle (OPSEC)

- Utiliser des moyens anonymisants lors des collectes sensibles,

- Cloisonner ses activités OSINT pour éviter de s’exposer inutilement.

L’OSINT : un champ en perpétuelle évolution

La réalité de l’OSINT évolue sans cesse :

- Nouvelles plateformes sociales,

- Nouvelles méthodes de diffusion d’information,

- Nouvelles réglementations sur la protection des données.

Se former en continu, s’entraîner, tester de nouveaux outils, analyser de nouveaux cas pratiques font partie intégrante du métier.

L’OSINT n’est pas une compétence acquise une fois pour toutes : c’est une démarche intellectuelle vivante, fondée sur la curiosité, la méthode, et l’esprit critique.