Dossier OSINT – Partie 1 – Dans une ère marquée par la surabondance d’informations, le renseignement d’origine source ouverte — plus connu sous l’acronyme OSINT (Open Source Intelligence) — s’impose comme un outil stratégique majeur. L’OSINT désigne l’ensemble des techniques et des méthodes qui permettent d’exploiter légalement des informations librement accessibles au public, afin de produire un renseignement structuré, fiable et orienté vers la décision.

Contrairement aux idées reçues, l’OSINT n’est pas limité à la simple consultation d’Internet. Il englobe tout un ensemble de sources publiques : bases de données gouvernementales, documents légaux, publications scientifiques, articles de presse, forums, réseaux sociaux, et bien d’autres supports. La force de l’OSINT repose non pas seulement sur la collecte de données, mais sur la capacité à filtrer, croiser et analyser ces masses d’informations. Cette transformation de la donnée brute en renseignement opérationnel exige rigueur méthodologique, discernement critique et respect du cadre légal. Comme le souligne Sherman Kent, l’un des pionniers de l’analyse du renseignement : « La fonction du renseignement est de réduire l’incertitude pour le décideur. »

Cet article fait partie d’une série dans laquelle nous explorons en profondeur :

- La nature des données et leur transformation progressive en renseignement.

- Les principes fondamentaux de la source ouverte.

- Le cycle méthodologique qui gouverne toute opération de renseignement.

- Les contraintes légales inhérentes à l’OSINT.

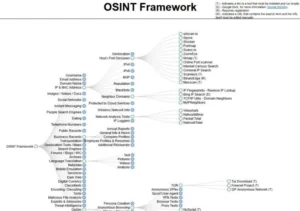

- Les méthodes, outils et périmètres spécifiques d’exploitation.

- Les bonnes pratiques professionnelles pour conduire efficacement une mission OSINT.

De la Donnée Brute au Renseignement

Comprendre le passage de la donnée au renseignement

Le renseignement d’origine source ouverte, ou OSINT, repose sur un principe fondamental : la capacité à transformer une multitude de données brutes, souvent disparates, en un savoir structuré et exploitable pour la prise de décision.

Cette transformation ne se produit pas de manière spontanée ; elle suppose un travail méthodique de collecte, de contextualisation et d’analyse critique.

La donnée brute, prise isolément, est souvent dépourvue de valeur interprétative. Il peut s’agir d’une simple mesure physique — par exemple, la température d’un réservoir à un instant donné — ou encore d’une photographie publiée sur un réseau social.

Or, selon Sherman Kent, père fondateur des études de renseignement modernes, « une donnée sans contexte est un bruit, non une voix ».

C’est l’analyse et la corrélation de plusieurs données qui permettent progressivement de construire une information, laquelle, à son tour, lorsqu’elle est mise en perspective stratégique, devient un renseignement.

La transformation s’effectue en trois étapes majeures : la collecte de données, leur mise en contexte pour produire de l’information, et l’analyse croisée permettant de générer du renseignement fiable.

Illustration concrète : le cas des cuves industrielles

Prenons un exemple concret, tiré du secteur industriel, pour illustrer ce processus. Supposons que dans une usine de production chimique, cinq cuves de stockage soient surveillées en permanence pour maintenir une température autour de 20°C. Un capteur détecte que la température d’une des cuves commence lentement à s’écarter de la valeur attendue.

Isolée, cette température anormale constitue une simple donnée.

Si l’on observe que, sur plusieurs jours, cette dérive s’accentue, alors l’élément prend de la valeur informative : il traduit une évolution anormale.

Si, en outre, les autres cuves affichent des températures stables, et que l’analyse révèle qu’une panne affecte le système de refroidissement de cette seule cuve, nous avons alors produit un renseignement pertinent, c’est-à-dire une connaissance capable de guider une action corrective.

Ce processus illustre parfaitement la citation d’Hans Morgenthau : « La connaissance est brute, le renseignement est ciselé ».

La nécessité d’une validation méthodique des données

La qualité du renseignement dépend étroitement de la fiabilité des données utilisées. Toute donnée doit être interrogée : est-elle authentique ? Est-elle récente ? Peut-elle être vérifiée par d’autres sources indépendantes ?

Dans la pratique de l’OSINT, la validation se fait par recoupement.

Un principe fondamental énoncé par Clausewitz dans De la guerre stipule que « la moitié des informations obtenues en guerre est erronée, l’autre moitié est incertaine ». Dans cette optique, il est impératif de croiser plusieurs sources pour limiter les risques d’erreur.

Par exemple, si une photographie est découverte en ligne, il conviendra d’examiner ses métadonnées EXIF, d’effectuer une recherche inversée d’image afin de vérifier son origine, et d’analyser d’éventuelles incohérences temporelles ou spatiales. Si ces vérifications convergent, la fiabilité de l’information s’accroît, ce qui renforce la robustesse du renseignement final.

Il est crucial de rappeler que dans un environnement d’information saturé, ce n’est pas l’abondance des données qui fonde la valeur du renseignement, mais bien la rigueur méthodologique dans leur sélection, leur analyse et leur validation.

La Source Ouverte

Définition et principes de la source ouverte

Le renseignement d’origine source ouverte repose exclusivement sur l’exploitation de sources ouvertes, c’est-à-dire des informations accessibles légalement au public, sans avoir recours à des moyens illicites ou clandestins.

Contrairement à certaines idées reçues, une source ouverte n’est pas nécessairement gratuite. Il peut s’agir :

- D’informations disponibles librement sur Internet.

- De documents officiels achetables (ex : extrait Kbis, actes notariés publics).

- De bases de données professionnelles ou de rapports payants mais légalement accessibles.

La source est considérée comme ouverte dès lors qu’elle est consultable sans violation de confidentialité, sans intrusion non autorisée et sans tromperie.

Sun Tzu soulignait déjà dans L’Art de la guerre :

« Connais ton ennemi et connais-toi toi-même et tu pourras livrer cent batailles sans jamais être en péril. »

L’OSINT vise exactement cela : recueillir des informations précieuses en toute discrétion et légalité.

Typologie des sources ouvertes

Les sources ouvertes peuvent être classées selon plusieurs catégories principales :

- Internet : sites web, blogs, forums, réseaux sociaux, bases de données accessibles en ligne.

- Publications officielles : documents administratifs publics, registres judiciaires, bulletins officiels, appels d’offres, rapports parlementaires.

- Médias traditionnels : journaux, magazines, émissions de télévision et de radio, publications scientifiques.

- Bases de données professionnelles : bases financières, registres d’entreprises, services d’annonces légales.

- Données archivées : Wayback Machine (Internet Archive), bases de données historiques.

Il est essentiel de conserver une approche critique face à chaque source : accessibilité n’équivaut pas à fiabilité.

Limites éthiques et légales

La consultation d’une source ouverte doit toujours respecter le cadre juridique :

- Ne pas collecter de données protégées par des mots de passe sans autorisation.

- Ne pas se faire passer pour quelqu’un d’autre (pas d’usurpation d’identité).

- Ne pas utiliser d’outils d’intrusion.

- Respecter la vie privée et la propriété intellectuelle.

Certaines données, bien que publiées volontairement sur des réseaux sociaux par des utilisateurs, restent protégées par le droit au respect de la vie privée.

En résumé : tout ce qui est visible n’est pas nécessairement exploitable. L’OSINT exige une rigueur déontologique au même titre qu’une rigueur méthodologique.

Référence : https://ozint.eu/livre-blanc-cadre-legal-2023