Développée par l’Agence nationale de la sécurité et des systèmes d’information (ANSSI) en 1995, EBIOS RM est une politique d’analyse des risques des systèmes d’information. Elle permet d’identifier et de mettre en place des mesures de sécurité adaptées aux risques identifiés, tout en établissant un cadre de suivi et d’amélioration continue. Ce processus s’appuie sur une analyse de risques approfondie, partagée et validée par les instances décisionnelles.

La gestion des risques est un enjeu de taille pour les structures souhaitant protéger leur patrimoine informationnel et assurer la continuité de leurs activités. La méthode EBIOS RM est une approche de gestion des menaces qui permet d’identifier les risques pesant sur les systèmes d’information et de mettre en place des mesures de sécurité appropriées.

Elle repose sur une démarche structurée qui permet de cartographier les actifs informatiques, d’identifier les menaces et les vulnérabilités et d’évaluer les risques associés. Dans ce contexte, EBIOS RM est largement utilisée dans le domaine de la sécurité de l’information, en particulier pour répondre aux exigences réglementaires et normatives.

Qu’est-ce que la méthode EBIOS RM ?

EBIOS RM est l’acronyme de l’Expression des Besoins et Identification des Objectifs de Sécurité. Elle désigne une politique d’administration des risques destinée à accompagner les entreprises et les organisations à identifier, évaluer et gérer les risques liés à leur activité. Elle a été développée par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) en France. Elle est surtout utilisée par les entreprises et les organisations publiques.

Cette technique est composé de plusieurs étapes clés, notamment :

- L’identification des actifs ;

- La définition des objectifs de sécurité ;

- L’évaluation des menaces et des vulnérabilités ;

- La détermination des risques ;

- La définition des mesures de sécurité et la mise en œuvre de ces mesures.

Il s’agit d’une solution permettant aux entreprises d’avoir une vision claire des risques potentiels liés à leurs activités, et pour mettre en place des mesures de sécurité appropriées pour les prévenir ou les atténuer.

Elle est très prisée pour son approche systématique et structurée de la gestion des risques, qui permet aux entreprises de prendre des décisions éclairées en matière de sécurité. Elle s’applique à toutes les activités et domaines de l’entreprise, notamment la gestion de projets, la gestion de la sécurité des systèmes d’information, la gestion de la continuité des activités, la gestion de la conformité réglementaire, etc.

Bref, elle peut aider les entreprises à respecter les exigences réglementaires et à réduire les impacts des risques potentiels sur leur activité.

EBIOS RM : à quoi sert-elle ?

L’expression des besoins et identification des objectifs de sécurité ou EBIOS RM est développé à l’image d’une boîte à outils permettant d’introduire la gestion des risques à différents niveaux :

- Mise en place d’un système de management de la sécurité des données et de l’information ;

- Elaboration d’une stratégie de sécurité des systèmes d’information SSI ;

- Intégration de la SSI dans les projets ;

- Repère d’exigences applicables aux acteurs d’audit de la SSI.

EBIOS RM est une méthode très appréciée par les ministères et les établissements publics en France. Néanmoins, elle reste très peu connue dans le secteur privé à cause de sa faible diffusion. Par ailleurs, elle est particulièrement complexe, d’où la raison pour laquelle elle n’est utilisée que par quelques entreprises.

Les sociétés dans le privé l’utilisent d’ailleurs avec des standards internationaux plus établis et courants comme le NIST CSF et ISO 27005 ou encore le standard FAIR. À l’étranger, les standards NIST CSF, ISO 31000 et ISO 27 005 sont plus choisis qu’elles pour les mêmes raisons.

Comment utiliser la méthode EBIOS RM ?

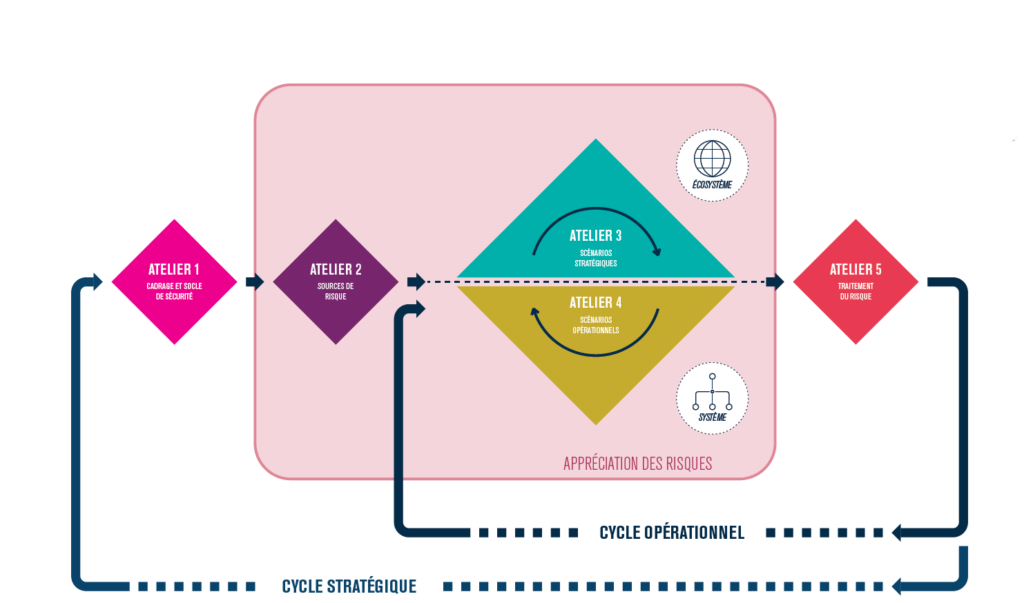

La méthode EBIOS RM se développe généralement en fonction d’une succession d’étapes, dits les « ateliers ». Les appellations de ces ateliers changent légèrement selon la version de la technique de référence, toutefois, la logique reste la même. Elle est fondée sur le contexte de l’organisation pour évaluer les vulnérabilités de son SI.

L’atelier 1 et le concept d’événements redoutés

L’atelier 1 ou le « cadrage et socle de sécurité » vise principalement à illustrer le périmètre d’application de la technique : les participants, le planning, l’objectif et surtout les supports. C’est également l’occasion de déterminer les « événements redoutés » (ER) relatifs aux valeurs métiers, en fonction de leur « sérieux » et leur « conséquence ». Les valeurs métiers désignent les anciens « biens essentiels », plus précisément les composants essentiels pour l’entreprise dans la réalisation de son activité : service, projet, fonction, information, support. Dès le premier atelier, la notion EBIOS débute ainsi par l’anticipation des failles de cybersécurité.

Dans ce contexte, l’ANSSI annonce dans son guide que le degré d’impact doit relever d’une échelle de gravité. Cette dernière doit permettre de hiérarchiser des ER. Leur conséquence peut être évaluée de manière proportionnelle aux résultats néfastes du risque : atteinte à son intégrité, à sa confidentialité, ou encore sa traçabilité et le manque d’une valeur métier.

L’épisode redouté se récapitule en une expression courte ou encore un « scénario » permettant de mieux interpréter les risques. Les niveaux de gravité s’expriment différemment en fonction de la valeur métier fixée. À titre d’exemple, deux heures d’indisponibilité de la plateforme web ou un flux des données limité à 1 Mbps durant une heure.

Les ateliers de cartographie du risque

Les 4 autres ateliers suivants permettent aussi de décrire la méthode EBIOS RM.

Atelier 2 : Source et risque

Cet atelier consiste à associer les sources de risques (SR) et les objectifs visés (OV). Les couples « SR/OV » permettent de réaliser une cartographie des SR. Cette étape permet aussi de hiérarchiser et prioriser les couples SR/OV.

Atelier 3 : scénario stratégique

Cet atelier consiste à élaborer des « scénarios » d’attaque numérique. Appelés aussi « scénarios stratégiques », ils représentent des « chemins d’attaque » d’une « source de risque ». Ici, les scénarios découlent aussi d’une échelle de gravité des impacts.

Atelier 4 : scénario opérationnel

Le principal objectif de ce scénario est de construire des scénarios opérationnels qui servent à préciser les modes opératoires des pirates informatiques. Cette fois, il se focalise sur les biens supports critiques. Notez qu’il est essentiel d’évaluer le niveau de vraisemblance de ces scénarios. Les ateliers 3 et 4 s’approvisionnent l’un l’autre.

Atelier 5 : traitement des risques

Le dernier atelier récapitule toutes les menaces passées en revue. Le but étant de déterminer et d’installer une stratégie de traitement des cybermenaces, détaillées en mesures et adaptées à un plan d’amélioration continu. C’est également l’occasion de résumer les menaces résiduelles et d’affirmer les modalités de suivi.

EBIOS RM : les avantages et les inconvénients

La méthode EBIOS RM est généralement utilisée avec ISO 27005, surtout car elle est facile à mettre en œuvre par rapport aux autres techniques d’analyse des risques SSI. Néanmoins, elle fonctionne autour de concepts encore flous, à savoir l’évaluation de la gravité et des impacts.

Les avantages de l’approche EBIOS RM

Cette approche d’analyse des cybermenaces a comme principal avantage d’aider les entreprises à identifier nettement les éléments qui constituent un danger, et non seulement des scénarios. Elle permet de connaître les différents acteurs et les interactions qui jouent un rôle dans le développement du cyberrisque. C’est une approche à la fois flexible et adaptée aux contextes organisationnels.

Cette procédure d’analyse de risques a également le mérite d’être rapide à mettre en place. En effet, elle s’intéresse uniquement aux différents éléments à analyser selon le but identifié pendant l’atelier 1. Par ailleurs, elle a aussi l’avantage d’être réutilisable pour garantir un suivi continu des risques des systèmes d’information.

Les inconvénients de la méthode EBIOS RM

La faible diffusion en dehors des Opérateurs d’Importance Vitale Français qui s’en servent à établir leur rapport annuel à l’ANSSI est l’un des principaux inconvénients d’utiliser EBIOS RM pour évaluer les risques numériques. De plus, il s’agit d’une approche qui ne profite pas d’une évaluation externe. À l’instar du cyber framework NIST, il s’agit d’une solution d’auto-évaluation.

Cette méthode est basée sur une échelle de gravité par résumé ou par cotations. Ce système de cotations, qui relève moins de la préconisation que du dessin dans le guide de l’ANSSI, est composé de 4 seuils de gravité.

Le seuil « critique » vient, par exemple, des menaces impliquant « l’incapacité pour l’organisation de garantir une partie ou toute son activité, avec des possibilités de résultats graves sur la sécurité des gens et des biens » ainsi que la survie de la structure. Chaque seuil, à savoir, mineur, significatif, grave, critique possède chacun une couleur, du rouge au vert.

Cette manière d’estimer la gravité des menaces s’appuie donc sur une appréciation partiale et non chiffrée du danger. L’impossibilité réelle de l’organisation à assurer la continuité de ses missions ou sa survie repose de l’hypothèse réalisée sur la base d’échelles nominales ou ordinales. Par conséquent, la hiérarchie des cybermenaces qui en résulte peut manquer de précision.

01010011 01101001 00100000 01110100 01110101 00100000 01100101 01110011 00100000 01101001 01100011 01101001 00100000 01100011 00100111 01100101 01110011 01110100 00100000 01110001 01110101 01100101 00100000 01110100 01110101 00100000 01100011 01101000 01100101 01110010 01100011 01101000 01100101 01110011 00100000 01110001 01110101 01100101 01101100 01110001 01110101 01100101 00100000 01100011 01101000 01101111 01110011 01100101 00101110 00100000 01010110 01100001 00100000 01110110 01101111 01101001 01110010 00100000 01100100 01100001 01101110 01110011 00100000 01101100 01100101 00100000 01100011 01101111 01100100 01100101 00100000 01110011 01101111 01110101 01110010 01100011 01100101 00101110

L’expression des besoins et identification des objectifs de sécurité ou EBIOS RM est développé à l’image d’une boîte à outils permettant d’introduire la gestion des risques à différents niveaux :

- Mise en place d’un système de management de la sécurité des données et de l’information ;

- Elaboration d’une stratégie de sécurité des systèmes d’information SSI ;

- Intégration de la SSI dans les projets ;

- Rrepère d’exigences applicables aux acteurs d’audit de la SSI.

La méthode EBIOS RM se développe généralement en fonction d’une succession d’étapes, dits les « ateliers ». Les appellations de ces ateliers changent légèrement selon la version de la technique de référence, toutefois, la logique reste la même. Elle est fondée sur le contexte de l’organisation pour évaluer les vulnérabilités de son SI.

EBIOS RM est l’acronyme de l'Expression des Besoins et Identification des Objectifs de Sécurité. Elle désigne une politique d’administration des risques destinée à accompagner les entreprises et les organisations à identifier, évaluer et gérer les risques liés à leur activité. Par ailleurs a été développée par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) en France. Elle est surtout utilisée par les entreprises et les organisations publiques. Cette technique est composé de plusieurs étapes clés, notamment :

- L’identification des actifs ;

- La définition des objectifs de sécurité ;

- L’évaluation des menaces et des vulnérabilités ;

- La détermination des risques ;

- La définition des mesures de sécurité et la mise en œuvre de ces mesures.