La figure du hacker – ce pirate technologique des temps modernes – a toujours fait l’objet de fantasmes : quant aux capacités techniques réelles de ces prodiges, quant à leur identité, à leur existence réelle aussi. Derrière les attaques informatiques et prouesses techniques perpétrées dans les arcanes du web, on trouve pourtant bien des personnes physiques. Si certaines préfèrent agir en réseau et constituer des équipes autour d’elles, l’Histoire retient des noms de loups solitaires, dont la force des frappes est souvent tout aussi puissante que celle de bandes organisées. Avançant souvent masqués, derrière un pseudonyme, les hackers qui se sont fait un nom finissent presque toujours, et presque tous, par voir leur identité révélée au grand jour, une fois passés par la case du procès – ou passés tout simplement à une vie plus rangée. Voici un petit tour d’horizon des hackers incontournables des balbutiements d’Internet jusqu’à la frénésie technologique du 21e siècle.

Les perturbateurs en puissance

Lorsque l’on évoque l’ombre du hacker, il est difficile de ne pas penser en premier lieu à ceux qui décident de frapper fort. Les hackers qui laissent des traces sont souvent, par la force des choses, ceux qui causent les dégâts les plus importants. Ces pirates au sens le plus agressif du terme sont généralement motivés par des possibilités d’enrichissement ou de déstabilisation du système en place. Voici la liste des noms qui ont fait le plus trembler États, entreprises et autres cadres de la société.

Kevin Mitnick (Le Condor)

Connu sous un pseudonyme très évocateur, « Le Condor », Kevin Mitnick est le premier hacker de l’Histoire à avoir figuré sur la liste des dix fugitifs les plus recherchés au monde. C’est dire son importance et le potentiel de dommages qu’il a pu représenter pendant ses années de criminel informatique – avant de se ranger et de devenir consultant informatique en 2000.

Parmi ses faits d’armes, on retient aussi l’accès illégal aux bases de données des clients de l’entreprise de télécommunications Pacific Bell, ainsi qu’aux systèmes informatiques de Nokia, Motorola, Fujitsu et Sun Microsystems. Il a cependant échoué à infiltrer les arcanes du Pentagone.

Fréquemment considéré comme le pirate le plus dangereux à ce jour, voire comme le père de tous les hackers, l’Américain se distingue aujourd’hui pour son revirement à 180° et sa reconversion en hacker éthique. Il partage régulièrement de précieux conseils en cybersécurité dans une série d’ouvrages et articles signés de sa plume – ou plutôt de son clavier.

Albert Gonzalez (soupnazi)

256 millions de dollars : c’est la somme astronomique qu’a réussi à détourner Albert Gonzalez, d’origine cubaine et américaine, connu sous le pseudonyme de « soupnazi ». Entre 2005 et 2007, il a réussi à subtiliser et revendre les numéros de pas moins de 135 millions de cartes de débit et de crédit (carding). Pour réaliser cette opération de grande ampleur, Albert Gonzalez s’est entouré de plusieurs complices recrutés sur le forum du darknet Shadowcrew.com et chargés d’exploiter des failles de sécurité de type SQLi – autrement désignées sous le nom d’injections SQL – qui concernent directement les bases de données. Ce type d’attaque permet littéralement d’injecter dans une requête SQL un segment de requête non prévu par le système, afin d’intéragir avec la base de données (dump de BDD, ajout d’utilisateur, modification des données, etc). Une fois sur le SI, Gonzalez aurait a priori également déployé des « packet sniffers » pour récupérer des données confidentielles.

En 2009, au cours de son procès pour l’affaire précédemment décrite, le hacker a reconnu avoir mené une autre fraude concernant 40 millions de cartes bancaires. Ses méfaits lui ont valu une condamnation à 20 ans de prison.

Robert Tappan Morris

Concepteur du premier ver ((i.e un programme qui est en capacité de de s’auto-répliquer, afin de se répandre d’une machine à une autre) ayant causé des dommages de grande ampleur, le ver Morris, cet étudiant sorti de Harvard a rencontré la gloire en infectant, en 1988, 6 000 machines de type Unix et en causant des dégâts estimés à plusieurs millions de dollars. Le ver Morris a initialement été conçu pour tester la taille d’Internet et sa sécurité, mais un défaut dans sa conception l’a rendu incontrôlable, causant des dommages colossaux mais non intentionnels. Le caractère historique de l’événement a valu au disque utilisé pour écrire le ver une place au musée des Sciences de la ville de Boston.

Robert Tappan Morris a été condamné à 400 heures de travaux d’intérêt général, à une amende et à une période de probation de 3 ans. Il est aujourd’hui professeur au Massachusetts Institute of Technology, poursuivant une carrière respectée, contribuant notamment à la recherche en systèmes distribués et en sécurité informatique.

Vladimir Levin

En 1994, ce mathématicien russe s’introduisait dans la base de données centrale de la City Bank et tentait de transférer la somme de 10 millions de dollars vers différents comptes ouverts par des complices à l’étranger. Ce sont ces mêmes complices qui le dénoncent, conduisant à son arrestation à l’aéroport de Londres en 1995. L’affaire a conduit Citibank à investir davantage dans la sécurité informatique, contribuant à sensibiliser le secteur financier aux menaces émergentes dans le cyberespace.

Julian Assange (Mendax)

Mondialement connu pour avoir fondé WikiLeaks, une plateforme destinée à diffuser des informations confidentielles et à offrir une tribune aux lanceurs d’alerte tout en protégeant leurs sources, Julian Assange a débuté dans le hacking au sein du groupe International Subversives. Sous le pseudonyme de Mendax, il a été impliqué dans 24 affaires de piratage informatique de grande ampleur en Australie, pour lesquelles il a plaidé coupable en 1996, recevant une amende et une période de probation.En 2010, WikiLeaks a publié environ 77 000 documents confidentiels de l’armée américaine concernant le conflit en Afghanistan, ce qui a conduit à l’arrestation d’Assange par la police britannique. Libéré sous caution, il a passé plusieurs années sous surveillance avant de se réfugier à l’ambassade d’Équateur à Londres en 2012 pour éviter l’extradition. Depuis, Assange continue de faire face à des procédures judiciaires, notamment pour ses activités avec WikiLeaks.

Elliott Gunton

Elliott Gunton a sévi sur deux terrains principaux, au Royaume-Uni et aux États-Unis. Après avoir été repéré par les autorités britanniques à l’âge de 16 ans, après une attaque menée contre l’entreprise de télécommunications TalkTalk, le jeune hacker ajoute à son palmarès divers faits de vol de données, de blanchiment d’argent via des cryptomonnaies ou encore de piratage et vente de données liées aux comptes Instagram de célébrités.

Sur le sol américain, il est notamment connu pour des usurpations d’identité et des actions de piratage sur le site d’échange de devises EtherDelta. Il subtilise ainsi plusieurs millions de dollars en l’espace de deux semaines. Il aurait notamment capté 800 000 dollars auprès d’une seule de ses victimes.

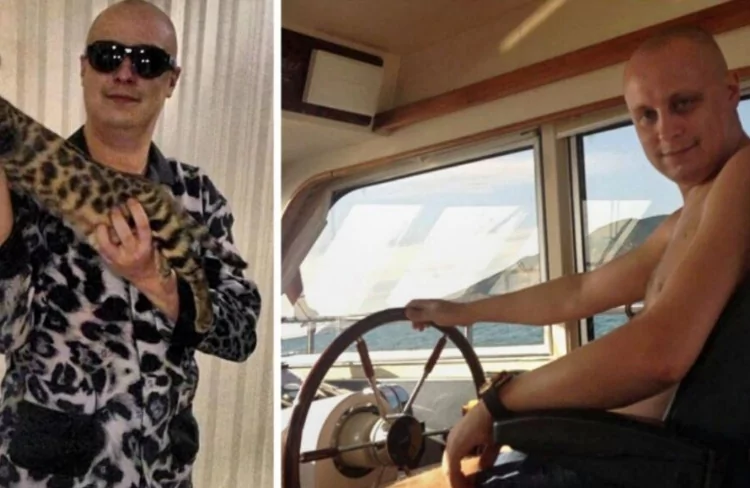

Evgeniy Mikhailovich Bogachev (lavik, lucky12345 ou pollingsoon)

Son nom est indissociable de celui du botnet GameOver ZeuS, dont le potentiel destructif atteint des sommets. La création de Evgeniy Mikhailovich Bogachev a infecté plusieurs millions d’ordinateurs aux quatre coins du globe avec un ransomware qui a permis de voler toutes les données stockées dans les systèmes touchés. Les dommages collatéraux sont estimés à plus de 100 millions de dollars. La gravité du botnet tient aussi à sa possible utilisation par le gouvernement russe à des fins d’espionnage.

Le FBI a promis la plus grosse prime jamais affichée pour un cybercriminel, soit 3 millions de dollars. Les autorités américaines alliés à ses partenaires internationaux sont parvenus à démanteler le réseau de serveurs du botnet, mais Bogachev lui-même a échappé à la capture. Il est toujours recherché par le FBI, qui continue de proposer la plus grosse prime jamais mise en place pour un cybercriminel.

Alexsey Belan (M4G)

Connu à ses premières heures sous le pseudonyme de M4G, Alexsey Belan a piraté plusieurs serveurs de jeux vidéo, des sites web ICQ ainsi que le système d’un fournisseur israélien de services cloud, avant de commencer à vendre son expertise à d’autres hackers.

Considéré dès 2011 comme l’un des plus dangereux hackers au monde, il a piraté et volé, entre 2013 et 2016, les comptes et les données de 500 millions de comptes Yahoo! et 200 millions d’autres comptes, d’origines diverses. Certaines sources affirment qu’il aurait agi à la demande des services secrets russes.

Les challengers des limites techniques

La frontière entre les hackers « grands criminels » ou représentant une forte menace et les pirates aux prétentions moins déstabilisantes est parfois difficile à déterminer. On peut néanmoins identifier assez facilement un certain nombre de petits génies de l’informatique dont les motivations relèvent plus de l’adrénaline, du plaisir de la prouesse technique et de la reconnaissance des pairs que de l’appât du gain ou la volonté de nuire à grande échelle. Dans certains cas, même lorsqu’un bénéfice financier est en jeu, l’opération relève plus de l’anecdote que du coup du siècle. Quelques-uns méritent certainement d’être classés dans la catégorie des « grey hats », ces hackers qui portent des combats éthiques, tout en se laissant peut-être aller, à l’occasion, à des exercices plus crapuleux. Enfin, on peut ranger dans cette catégorie les hackers aux motifs inédits, pour ne pas dire excentriques.

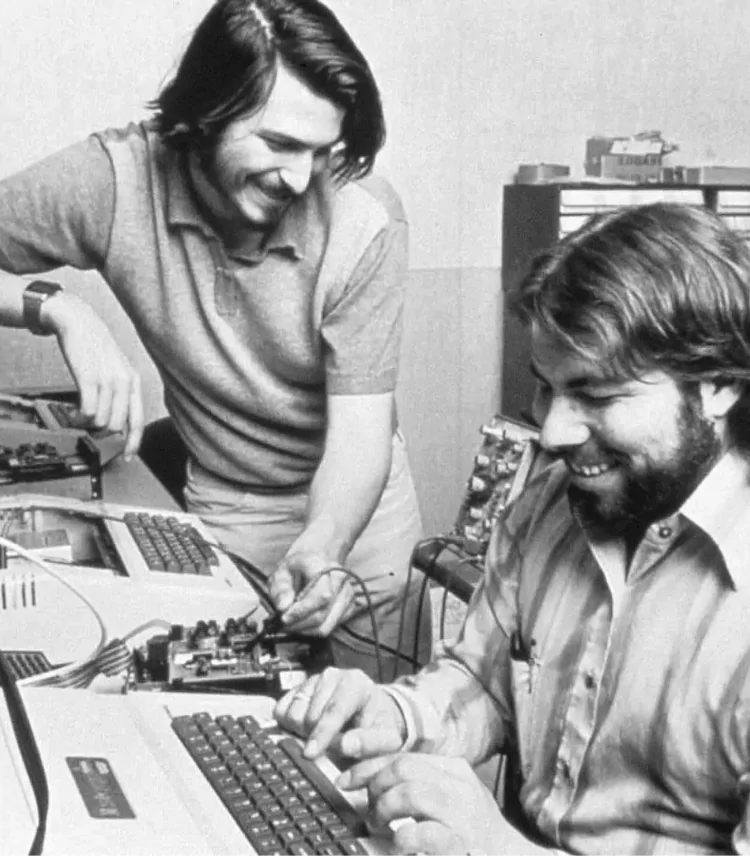

Steve Jobs et Steve Wozniak

Avant de devenir les pères d’une des compagnies les plus puissantes des 20e et 21e siècles, Apple, Steve Jobs et Steve Wozniak sont eux aussi passés par la case « hacker ». Dans les années 1980, ils ont mis au point et proposé à la vente – notamment à leurs camarades d’université, en Californie – des boîtiers Blue Box permettant de court-circuiter les standards téléphoniques classiques. L’objectif : pouvoir passer des appels longue distance gratuitement.

John Draper

Dans le même esprit que Jobs et Wozniak, John Draper a réussi l’exploit de passer gratuitement des appels longue distance en faisant usage d’un sifflet offert dans un paquet de céréales de la marque Cap’n Crunch.

Draper, en « phreaker » – c’est-à-dire en pirate du téléphone – professionnel, a relevé une concordance parfaite entre la fréquence de 2 600 Hertz émise par le sifflet et celle utilisée pour une ligne longue distance inoccupée, afin de signaler au centre d’appel sa disponibilité pour recevoir un appel. John Draper composait un numéro vert ouvrant une ligne non occupée et réussissait à échapper à la facturation grâce à ce stratagème. Draper et son exploit ont grandement influencé la culture du hacking, démontrant comment la compréhension des systèmes techniques pouvait contourner les restrictions imposées.

Adrian Lamo

En 2001, du haut de ses 20 ans, Adrian Lamo accède à la notoriété en ajoutant une fausse citation dans un article publié par Reuters, pilier incontournable des agences de presse. Surnommé « le pirate informatique sans abri » en raison des lieux utilisés pour mener ses actions de piratage – entre bibliothèques, cybercafés et bâtiments abandonnés -, le jeune homme a également réussi à s’introduire dans les systèmes informatiques de Yahoo!, du New York Times et de Microsoft avec le but de mettre à jour leurs failles. Motivé essentiellement par la « beauté du geste », et bien que n’ayant pas tiré de profits de ses actes, Adrian Lamo a été arrêté en 2003.

Il refait une apparition éclatante sur le devant de la scène en 2010 à travers un événement aux conséquences beaucoup moins anodines. Au moment de l’affaire WikiLeaks, c’est Adrian Lamo qui a dénoncé l’analyste militaire Chelsea Manning aux autorités américaines, en signalant que ce dernier avait fait fuiter des milliers de dossiers gouvernementaux classifiés.

Kevin Poulsen (Dark)

Loin d’être insensible à l’appât du gain, celui que l’on connaît sous le nom de « Dark » peut être rangé parmi les hackers mémorables davantage pour un coup de maître technique que pour un effet de nuisance notoire, compte tenu de l’impact limité de ses faits d’arme. Suite à son arrestation par la police, « Dark » est par ailleurs passé du côté lumineux de la force et aide aujourd’hui les autorités à lutter contre la pédophilie sur le web. Il est par ailleurs devenu rédacteur en chef de la célèbre revue Wired.

Avant cela, le Californien a pendant longtemps officié comme phreaker, c’est-à-dire comme hacker sur les systèmes téléphoniques, satellites et autres relais radio. Son agilité sur ce genre de systèmes lui a permis de s’arranger pour apparaître comme étant le 102e auditeur participant à un jeu concours, afin de remporter une Porsche 944 S2.

Gary McKinnon

Il est officiellement l’auteur du plus gros piratage informatique jamais réalisé à l’encontre d’un système militaire. De nationalité écossaise, Gary McKinnon a pu infiltrer, entre 2001 et 2002, 97 ordinateurs appartenant pour partie à l’US Army et pour partie à la NASA.

Son acte n’était pas destiné à nuire aux forces militaires et spatiales des États-Unis, mais à récupérer des documents prouvant l’existence d’extraterrestres. McKinnon a affirmé qu’il cherchait des informations sur les OVNIs et des preuves de dissimulations gouvernementales, ce qui a attiré une grande attention médiatique. Sa démarche aura coûté entre 700 000 et 800 000 dollars au pays.

Astra

Le seul pirate informatique de cette liste connu sous un pseudonyme est ASTRA. Son véritable nom reste un mystère. Son action la plus marquante a sans doute été ses attaques répétées contre la société Dassault, un acteur majeur de l’industrie aéronautique militaire en France. À partir de ces attaques, il a pu extraire de nombreux logiciels et technologies de pointe, qu’il a ensuite vendus à environ 250 personnes à travers le monde. La société Dassault, de son côté, a subi des pertes financières estimées à 360 millions de dollars pour tenter de rectifier les conséquences de ces attaques.

George Hotz (geohot)

Le hacker « geohot » compte à son actif deux trophées : il a mis au point des jailbreaks iOS ayant permis de débloquer l’iPhone d’Apple et il est le premier à avoir réussi le piratage de la PlayStation 3. Pour ce faire, il a utilisé une calculatrice de la marque Texas Instruments qui lui a permis de faire du retro-engineering sur la console. Les deux sociétés en jeu – Texas Instruments et Sony – ont déposé plainte.

Suite à un procès retentissant, geohot s’est tourné vers des activités plus licites, qui l’ont conduit notamment à travailler pour Facebook entre 2011 et 2012, puis à créer sa propre entreprise, Comma.ai, en 2015, afin de développer un projet de véhicule autonome.

David Smith

Créateur d’un ver informatique baptisé Melissa, en l’honneur d’une danseuse rencontrée en Floride, David Smith lance son malware en mars 1999. Le ver se répand d’utilisateur à utilisateur via les systèmes de messagerie et génère, au total, pas moins de 60 000 e-mails infectés. Le premier message ayant entraîné la réaction en chaîne contenait un fichier proposant des mots de passe pour accéder à des sites pornographiques. Les dégâts générés s’élèvent à 385 millions de dollars environ et David Smith a été condamnée à 2 ans de prison et 5 000 dollars d’amende, malgré sa défense : il affirme n’avoir jamais voulu causer de dommages et avoir agir pour la simple « beauté du geste » technique.

Michael Calce (MafiaBoy)

Âgé de seulement 15 ans, le Canadien Michael Calce a causé des sueurs froides aux géants eBay, Amazon, Yahoo!, Dell ou encore CNN. En février 2000, il lance une série d’attaques de déni de service visant les sites web de ces références mondiales. Loin d’être formé aux techniques professionnelles du hacking, celui qui s’est fait connaître sous le pseudonyme de Mafiaboy a […] utilisé des programmes développé par de tierces personnes. C’est la définition de ce que l’on appelle un « script-kiddy ». Son objectif était simple : se faire connaître du grand public et impressionner ses camarades.

Jonathan James

Jonathan James, opérant sous le pseudonyme cOmrade, s’est fait un nom en infiltrant le ministère de la Défense des États-Unis à l’âge de 15 ans seulement. Appréhendé en 2000, il a réussi à obtenir plus de 3000 messages sensibles d’employés. Sa peine de prison n’aura duré que six mois.

Jeanson James ancheta

Jeanson n’a pas été motivé par la quête de richesse ou de renommée. Sa véritable passion résidait dans la création de bots. En 2005, il a réussi à infecter environ 400 000 ordinateurs grâce à ses propres bots. Il a été condamné à passer 57 mois derrière les barreaux, ce qui fait de lui le premier pirate informatique à être sanctionné pour l’utilisation de bots malveillants.

Graham Ivan Clark

Pendant l’été 2020, le jeune hacker Graham Ivan Clark lance une opération de piratage massif sur Twitter, du haut de ses 17 ans, en utilisant directement un outil interne du réseau social planétaire. Il prend le contrôle des comptes de célébrité pour mettre en place une grande arnaque au bitcoin : 2 000 dollars en bitcoins sont promis par des noms comme Kanye West, Elon Musk ou Barack Obama à quiconque verse au préalable 1 000 dollars en bitcoins. 100 000 dollars ont pu être récoltés auprès d’utilisateurs dupés. Le hacker a écopé d’une peine de trois ans d’emprisonnement, échappant à la peine minimale de 10 ans pour une personne majeure.

Matthew Bevan et Richard Pryce

Le niveau de menace augmente encore avec le duo de pirates informatiques composé de Matthew Bevan et Richard Pryce, qui se sont retrouvés accusés de risquer de déclencher une troisième guerre mondiale. En infiltrant plusieurs réseaux militaires à travers le monde, en particulier aux États-Unis et en Corée du Sud, ils ont eu accès à des documents classifiés. Il a été rapporté qu’une partie des informations sensibles aurait pu être transmise à des nations adverses, augmentant le risque de tensions internationales. Dans leur défense, ils ont affirmé qu’ils cherchaient des preuves de l’existence de la vie extraterrestre.

Aaron Swartz

Hacktiviste davantage que cybercriminel, Aaron Swartz a principalement œuvré pour rendre Internet et le partage d’information plus libre et plus ouvert. C’est en piratant le réseau du MIT et en téléchargeant des milliers d’articles sur une plateforme confidentielle de ressources universitaires (JSTOR), dans le but de les rendre accessibles au public qu’il franchit la ligne et entre dans la catégorie des pirates informatiques à contenir.

Menacé, suite à cet épisode, d’une peine de prison pouvant aller jusqu’à 35 ans, Aaron Swartz a mis fin à ses jours en 2013, à l’âge de 26 ans. On retiendra de lui une participation active à la création du flux RSS et du programme ouvert Creative Commons, sans oublier le réseau social Reddit.

01010011 01101001 00100000 01110100 01110101 00100000 01100101 01110011 00100000 01101001 01100011 01101001 00100000 01100011 00100111 01100101 01110011 01110100 00100000 01110001 01110101 01100101 00100000 01110100 01110101 00100000 01100011 01101000 01100101 01110010 01100011 01101000 01100101 01110011 00100000 01110001 01110101 01100101 01101100 01110001 01110101 01100101 00100000 01100011 01101000 01101111 01110011 01100101 00101110 00100000 01010110 01100001 00100000 01110110 01101111 01101001 01110010 00100000 01100100 01100001 01101110 01110011 00100000 01101100 01100101 00100000 01100011 01101111 01100100 01100101 00100000 01110011 01101111 01110101 01110010 01100011 01100101 00101110

FAQ

Parmi les groupes de hackers ayant marqué la dernière décennie, on retiendra le nom d’Equation, groupuscule américain responsable de la diffusion des malwares WannaCry et NotPetya ; de Bureau 121, qui attaqué les studios de cinéma Sony Pictures depuis la Corée du Nord ; ou encore de la cellule israélienne Unit 8200, responsable de plusieurs campagnes d’espionnage de masse, du développement du worm Stuxnet – en collaboration avec la NSA américaine – et de celui du logiciel espion Duqu 2.0, afin d’infiltrer le géant russe des services de cybersécurité Kaspersky Labs. On fait la distinction entre les groupes affichant un point d’attache géographique bien identifié et les organisations tentaculaires ou très opaques, dont les soldats hackers officient depuis les quatre coins du globe.

La fonction de hacker éthique devient centrale dans les grandes entreprises surprises de se protéger contre les attaques informatiques. Les techniciens recrutés sur cette mission mènent des opérations de piratage à titre préventif, dans le but de révéler d’éventuelles failles dans le système existant, dans une application ou sur les pages d’un site web, par exemple, et de relever le niveau de sécurité en conséquence.

Le hacking ou piratage est défini par l’article 323-1 du Code pénal comme « le fait d’accéder ou de se maintenir frauduleusement, dans tout ou partie d’un système de traitement automatisé». Une telle pratique est associée à une possibilité de peine de 2 ans d’emprisonnement et de 30 000 euros d’amende. La peine peut être rehaussée pour atteindre 3 ans d’emprisonnement et 45 000 euros d’amende quand le hacking conduit «soit la suppression, soit la modifications de données contenues dans le système, soit une altération du fonctionnement de ce système ». Au titre des peines complémentaires, le pirate informatique peut également se voir confisquer le matériel ayant servi à mener l’opération frauduleuse. Engagé à la fois sur sa responsabilité pénale et sa responsabilité civile, le hacker peut par ailleurs être contraint des dommages et intérêts à sa ou ses victimes.

Le spoofing est un acte particulier de hacking, désignant une intervention non légale dans les communications opérées entre deux machines, dans le but de se substituer à l’une ou plusieurs des machines impliquées. L’opération peut notamment servir à récupérer frauduleusement des documents, des données ou des correspondances ou, à l’inverse, d’envoyer des données dans un système en usurpant l’identité du titulaire de la machine impliquée. Les peines encourues par un spoofer sont absolument identiques à celles appliquées à un hacker.