Dossier OSINT – Partie 2 – Dans toute démarche OSINT rigoureuse, l’intuition ne suffit pas. C’est un processus structuré — appelé cycle du renseignement — qui permet de transformer des données brutes en connaissances exploitables. Cette partie explore les étapes essentielles de ce cycle, de l’identification des besoins jusqu’à la diffusion du renseignement, en mettant l’accent sur la rigueur, la traçabilité et l’adaptabilité du processus.

Cet article fait partie d’une série dans laquelle nous explorons en profondeur :

- La nature des données et leur transformation progressive en renseignement.

- Les principes fondamentaux de la source ouverte.

- Le cycle méthodologique qui gouverne toute opération de renseignement.

- Les contraintes légales inhérentes à l’OSINT.

- Les méthodes, outils et périmètres spécifiques d’exploitation.

- Les bonnes pratiques professionnelles pour conduire efficacement une mission OSINT.

Le Cycle du Renseignement

Introduction au cycle du renseignement

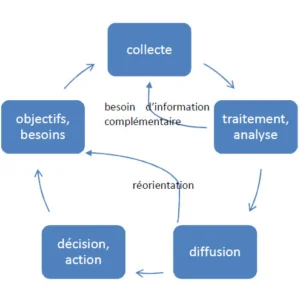

La production de renseignement suit un processus structuré appelé cycle du renseignement. Ce cycle guide la transformation de la donnée brute en connaissance utile à la décision.

Le cycle classique se compose de quatre grandes étapes :

- Identification des besoins ;

- Collecte des données ;

- Analyse des informations ;

- Diffusion du renseignement.

Certains modèles ajoutent une cinquième phase de décision, soulignant l’aspect itératif du processus : la décision prise peut engendrer de nouveaux besoins, relançant ainsi un nouveau cycle.

Sherman Kent résumait parfaitement cet enjeu : « La fonction du renseignement est d’éclairer les décisions stratégiques par la réduction de l’incertitude. »

Identification des besoins

Avant toute collecte d’information, il est essentiel de définir précisément les besoins :

- Quelle est la problématique à résoudre ?

- Quelles informations seraient pertinentes pour répondre ?

- Quel est le niveau de détail attendu ?

Un besoin mal formulé entraîne inévitablement des collectes inutiles, coûteuses et inefficaces.

Exemple : Plutôt que « collecter des informations sur une entreprise », il est préférable de spécifier « identifier les filiales de l’entreprise X en Asie ouverte depuis 2020 ».

Collecte des données

La collecte vise à récupérer toutes les données pertinentes à partir des sources ouvertes, en restant dans le cadre légal.

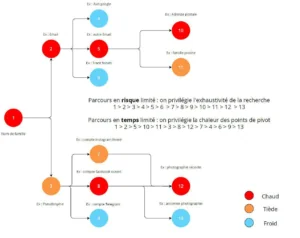

Deux logiques doivent être combinées :

- Collecte ciblée : orientée par les besoins définis.

- Collecte élargie : sans oublier de noter des éléments « pivots » (noms, emails, numéros, adresses) qui permettront des rebonds vers d’autres sources.

Il est crucial de documenter la provenance de chaque information collectée pour garantir sa traçabilité et faciliter les vérifications ultérieures.

Clausewitz rappelait : « La guerre est l’activité de l’incertitude ; trois quarts des facteurs sont cachés dans un brouillard. »

La collecte méthodique cherche précisément à réduire ce brouillard.

Analyse et exploitation

À cette étape, les données brutes sont :

- Vérifiées (authenticité, fiabilité, pertinence),

- Corrélées (mise en relation entre elles pour détecter des schémas, des anomalies, des relations cachées),

- Synthétisées (réduction du volume en préservant l’essence utile).

L’analyse doit toujours privilégier l’objectivité :

- Ne pas forcer les données à « coller » à une hypothèse.

- Toujours remettre en question les premières impressions.

La rigueur analytique conditionne la valeur du renseignement final.

Diffusion et décision

Le renseignement produit est ensuite :

- Présenté sous une forme adaptée à son destinataire (rapport écrit, synthèse orale, visuel de type carte mentale, etc.)

- Utilisé pour orienter une décision stratégique ou opérationnelle.

Une bonne diffusion respecte trois critères :

- Pertinence : le renseignement répond précisément au besoin exprimé.

- Lisibilité : il est présenté de manière claire, accessible au niveau attendu.

- Opérationnalité : il permet d’agir, pas seulement d’informer.

Légalité et OSINT

Le cadre légal de l’OSINT

Même si l’OSINT s’appuie sur des sources ouvertes, la légalité est une préoccupation constante. Tout acte de collecte, de traitement ou de diffusion d’informations doit respecter :

- Le droit à la vie privée (article 9 du Code civil français),

- La protection des données personnelles (RGPD, Loi Informatique et Libertés),

- Le Code pénal (répression de l’atteinte aux systèmes d’information, violation de la correspondance privée, usurpation d’identité, etc.).

Collecter une information librement disponible ne signifie pas toujours qu’elle peut être utilisée sans limites.

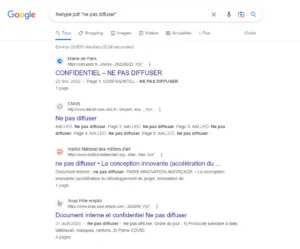

Consultation vs Extraction

- Consulter une information publique est légal.

- Extraire massivement certaines données peut être illégal, notamment si cela viole des conditions générales d’utilisation (CGU) ou si cela implique une exploitation abusive d’un service.

Exemple :

- Lire un profil LinkedIn public est autorisé.

- Télécharger automatiquement des milliers de profils via un robot de scraping peut constituer une violation contractuelle et parfois une infraction.

L’interdiction du Doxing

Le doxing est l’acte de collecter et de publier des informations personnelles sur une personne sans son consentement, souvent dans l’intention de nuire.

En France, cela est strictement interdit :

- Article 226-1 du Code pénal : atteinte à la vie privée.

- Article 223-1-1 : répression de la divulgation malveillante d’informations personnelles.

Peu importe que l’information ait été trouvée sur Internet : Si l’intention est malveillante ou si la diffusion cause un préjudice, cela constitue une infraction.

Le cas des bases de données personnelles

Utiliser certaines bases librement accessibles, mais qui contiennent des données personnelles sensibles, peut être illégal sans déclaration préalable à la CNIL (Commission nationale de l’informatique et des libertés).

Exemple :

- Reconstituer un fichier nominatif à partir de données trouvées sur des forums publics peut nécessiter une déclaration CNIL, voire être prohibé sans autorisation légale.

Respect de l’OPSEC (Operational Security)

Même l’enquêteur en OSINT doit protéger ses propres traces :

- Ne pas alerter sa cible.

- Ne pas laisser d’empreinte numérique inutile.

- Utiliser des moyens anonymisants (VPN, navigateurs spécialisés, comptes dédiés).

Protéger l’intégrité de la mission est aussi une exigence de conformité légale.

La Méthodologie avant les Outils

La primauté de la méthode

Un des pièges fréquents en OSINT est de croire qu’il suffit de multiplier les outils pour obtenir de bons résultats. En réalité, l’outil n’est qu’un levier au service d’une méthodologie rigoureuse.

La vraie différence entre un OSINTer débutant et un professionnel réside dans :

- La capacité à formuler un besoin précis,

- La construction d’une stratégie de collecte adaptée,

- La validation méthodique des informations collectées.

Sans méthodologie solide, même les meilleurs outils ne produisent que du bruit.

Construire un périmètre d’étude

Avant de lancer la collecte, il est essentiel de définir clairement :

- Le périmètre : Sujet ? Zone géographique ? Période temporelle ?

- Les objectifs : Ce qu’on cherche à savoir précisément.

- Les hypothèses : Ce qu’on pense pouvoir découvrir.

Exemple : Mauvaise approche ➔ « Je veux tout savoir sur cette entreprise. » Bonne approche ➔ « Je veux identifier les changements de dirigeants de l’entreprise X au cours des deux dernières années. »

Documenter chaque pivot

Dans toute investigation OSINT, des « pivots » apparaissent :

- Un pseudonyme,

- Une adresse email,

- Un numéro de téléphone,

- Une adresse IP,

- Une image.

Chaque pivot doit être documenté : Où il a été trouvé, dans quel contexte, et avec quelle fiabilité.

Cela permet de :

- Faciliter la relecture et l’audit du travail.

- Renforcer la robustesse de l’analyse.

- Prouver la légitimité du processus en cas de besoin (ex : judiciaire).

Organiser efficacement sa collecte

Prendre des notes est essentiel pour ne pas perdre d’informations critiques.

Outils conseillés :

- Notion, pour une base de données structurée et dynamique.

- CherryTree, pour un arbre de notes simple et local.

- Obsidian, pour une gestion de connaissances connectées (graphes de notes).

Utiliser des captures d’écran (via Flameshot, Greenshot ou autres) permet également d’archiver visuellement des éléments avant leur éventuelle suppression.