Cette formation vise les profils techniques confirmés désireux de monter en compétences sur la cybersécurité des systèmes et réseaux. La formation se fait en grande partie via des ateliers pratiques sur des techniques avancées de pentest pour comprendre comment identifier et sécuriser des failles systèmes et réseaux.

Cette formation vise à l’obtention des compétences du CCP bloc 3 “Participer à la gestion de la cybersécurité” du Titre Professionnel Administrateur d’Infrastructures Sécurisées :

– Participer à la mesure et à l’analyse du niveau de sécurité de l’infrastructure

– Participer à l’élaboration et à la mise en œuvre de la politique de sécurité

– Participer à la détection et au traitement des incidents de sécurité

À l’issue de la formation, vous serez en mesure de gérer les menaces de sécurité, de détecter les failles de sécurité et de mettre en place des solutions de sécurité efficaces pour protéger les systèmes informatiques grâce à l’utilisation de techniques de tests d’intrusion (Pentest).

| Certification(s) obtenue(s) : | Titre école « Maîtriser les techniques de Pentest » + BCC3 du Titre Professionnel « Administrateur d’infrastructures sécurisées » |

| Prérequis : | Niveau confirmé en informatique, bonnes connaissances en systèmes (Windows et Linux) et réseaux, des bases en code |

| Durée totale de formation : | 200 heures (cours + réalisation des projets) réparties sur 4 mois |

| Évaluation : | Travaux pratiques, labs + Examen final |

| Travaux majeurs : | Projet fil rouge |

| Campus : | Online |

| Certificateur : | Ministère du Travail de l’emploi et de l’insertion |

| Titre RNCP : | RNCP37680BC03 Participer à la gestion de la cybersécurité enregistré le 12-06-2023 |

| Code NSF du titre lié au titre | 326 : Informatique, traitement de l’information, réseaux de transmission |

| Effectif moyen par classe : | 15 apprenants |

| Taux de réussite : | 80 % en 2025 |

| Taux de satisfaction : | 4,4/5 en 2025 |

| Prochaine(s) rentrée(s) : | mars 2026 |

En tant qu’organisme de formation continue, Guardia Cybersecurity School pour les Pros accompagne avec le plus grand soin tous les stagiaires en formation. Nous mettons tout en œuvre pour accueillir les personnes en situation de handicap dans les meilleures conditions.

Notre référent Handicap est Dhatiana KAMIL : dkamil@questeducation.fr

Nous invitons toute personne concernée à contacter l’équipe Guardia Cybersecurity School pour les Pros ou à préciser lors de son admission la situation afin que nous mettions en place l’accompagnement nécessaire en amont de la formation.

UN PROJET DE FORMATION PRO ?

Prenez RDV avec notre équipe

Déja plus de 500 professionnels formés !

Directeur de la formation continue

Chargé des admissions en formation continue

Chargé des admissions en formation continue

Responsable pédagogique de la formation continue

Coordinatrice pédagogique de la formation continue

Quelques chiffres & infos

- 3 modules avec projets pratiques

- Des labs pour s'entrainer

- Une préparation à la certification PJPT de TCM Security

- 35 coachings en live (disponibles en replay) + des masterclasses

- 200 heures de formation (cours + réalisation des projets)

Pour qui ? Comment ?

- Profils techniques confirmés (Responsable informatique / Ingénieur informatique / Admin système et/ou réseau)

- Bases en anglais (niveau B1)

- Professionnels en activité, en reconversion ou recherche d'emploi

- 100% en ligne / Cours du soir

Financement 3 100€ TTC

L'expert

“9 entreprises sur 10 ont été touchées par des attaques, protégez votre entreprise en sécurisant ses systèmes et réseaux des attaques. ”

Dans un contexte où la sécurité informatique est devenue un enjeu crucial pour les entreprises de toutes tailles, la formation en sécurité informatique est en forte demande. Les cyberattaques sont de plus en plus fréquentes et sophistiquées, ce qui rend les entreprises vulnérables.

Ainsi, les professionnels de la cybersécurité sont très recherchés sur le marché de l’emploi, que ca soit dans le domaine offensif ou défensif. Grâce à notre formation en Pentest et sécurité des systèmes et des réseaux, vous apprenez grâce à des techniques offensives à comprendre comment trouver et exploiter les failles et les sécuriser.

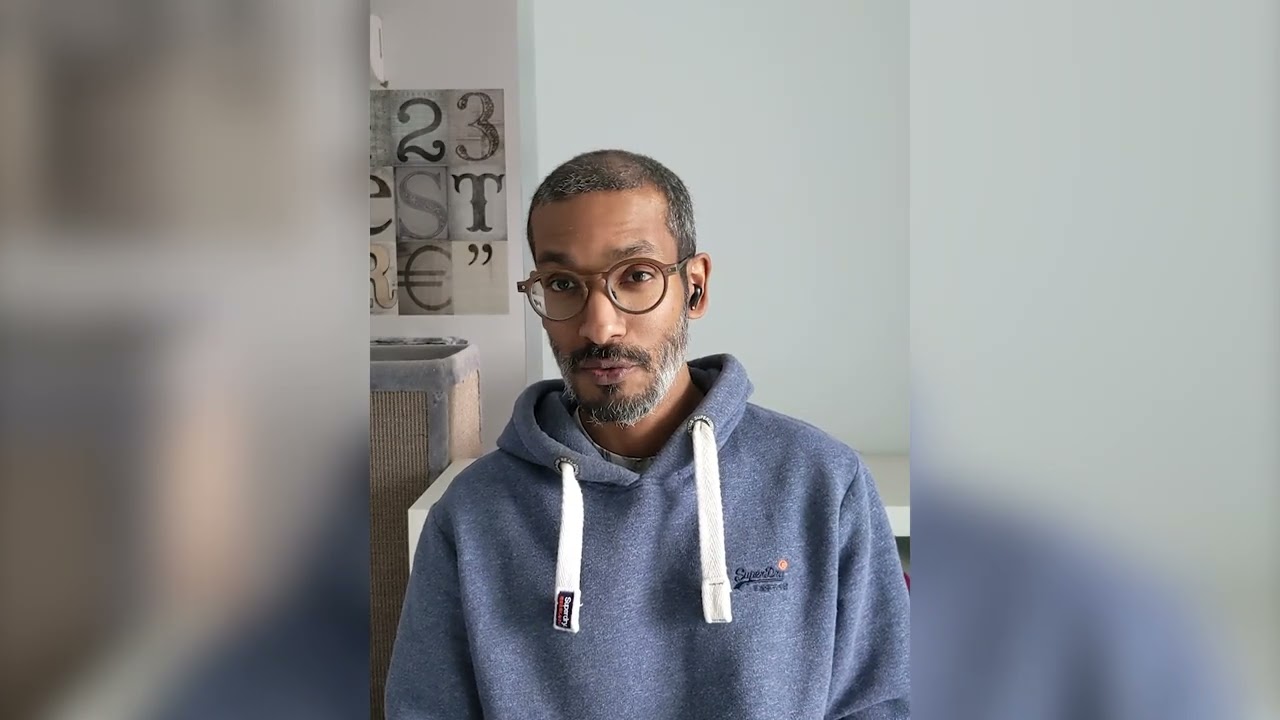

Nicolas Sabben est un expert reconnu de la cybersécurité. Il a fondé le CESED (Centre d’études de la sécurité et de la défense) en 2018, et est membre actif de la Fédération Française de la Cybersécurité ainsi que du CyAN. Nicolas Sabben dirige les choix pédagogiques de Guardia CS en rapport avec les besoins en compétences des entreprises de la cybersécurité.

Antoine Royer, co-fondateur et Lead Tester d’Unicorn Security.

Il est aussi formateur en Cybersécurité et référent de la formation Pentest et sécurisation avancée de systèmes et réseaux de Guardia CS.

Programme de la formation

Comprendre les techniques avancées de Pentest et savoir s'en prémunir - 100h

Connaissances systèmes et réseaux

- Bash

- Python

- Kali Linux

- Utilitaires réseau

Participer à la mesure et à l’analyse du niveau de sécurité de l’infrastructure

Grâce aux techniques avancées de Pentest :

✅ Découverte réseau et vulnérabilités

- nmap

- netdiscover

- arp-scan

- ping

- traceroute

- netstat

- gobuster

- smbclient

- Nessus

- OWASP ZAP

- Wireshark

- Responder

- Scan réseau (basique et avancé)

- Énumération (Web, SMB)

- Découverte d’hôtes

- Analyse de paquets

- Capture de hachages

- Attaques LLMNR/NBT-NS DHCP poisoning

✅ Sécurité logicielle

- Metasploit

- Burp Suite

- msfvenom

- evil-winrm

- mssqlclient.py

- psexec.py

- winpeas

- john

- CyberChef

- ltrace

- nikto

- scripts Python

- Exploitation de vulnérabilités (vsftpd, samba, etc.)

- Manipulation de requêtes HTTP

- Tests Web (brute force, interception de connexion)

- Analyse de vulnérabilités avec Nessus et ZAP

- Reverse Shell

- Post-exploitation

- Authentification NTLM

✅ Exploits publics

- Metasploit

- Vulnérabilité Samba (utilisée avec Metasploit)

- Dirty COW exploit (recherche via searchsploit et exploitdb)

- Exploitation SUID (via PATH hijacking)

✅ Escalade de privilege

- linpeas

- winpeas

- Exploitation de permissions SUID

- PATH hijacking attack

- Cron exploitation via msfvenom payload

- Dump shadow + reset mot de passe

- Exploitation de noyau vulnérable (Dirty COW)

✅ Attaques AD

- Responder

- Attaques LLMNR/NBT-NS DHCP poisoning

- Capture de hashs NTLM

- Craquage de hashs NTLM

✅ Labs

- Kioptrix

- Escalate Linux

- Earth (VulnHub)

- Responder (HTB Tier 1)

- Archetype (Windows)

- Leopold

- Oopsie

- …

✅ Préparation à la certification PJPT

- Accès à TCM Security Academy

Participer à la gestion de la cybersécurité - 50h

✅ Participer à la mesure et à l’analyse du niveau de sécurité de l’infrastructure

- Caractériser les types de risques informatiques encourus (intrusion, piratage, malveillance, fraude)

- Participer à une analyse des risques avec une méthode ou un guide de type EBIOS RM, ISO 27005

- Identifier les différents types de menaces

- Analyser le scénario d’une menace

- Évaluer la criticité d’une vulnérabilité

- Réaliser un audit de sécurité interne

- Utiliser des outils de détection de vulnérabilité

- Utiliser et adapter des scripts dans le cadre d’audit et d’évaluation du niveau de sécurité

- Réaliser des tests d’intrusion sur un système informatique de type WhiteBox

- Utiliser des outils de test et d’analyse de la sécurité inclus dans des distributions de type Kali Linux

- Réaliser une veille sur les menaces, les failles et les vulnérabilités

- Utiliser les common vuneralbility and exposure (CVE) et common weakness enumeration (CWE)

- Connaissance des risques informatiques encourus et leurs causes

- Connaissance de la réglementation relative à la protection des données en France et en Europe (CNIL, RGPD)

- Connaissance des organismes de lutte et d’information contre les risques Cyber ANSSI, CESIN, CLUSIF, MITRE, NIST, CIS…

✅ Participer à l’élaboration et à la mise en œuvre de la politique de sécurité

- Participer à l’élaboration des mesures à prendre et des dispositifs à mettre en œuvre dans le cadre du plan de reprise informatique et de continuité informatique (PRI, PCI).

- Appliquer les recommandations des organismes de lutte et d’information contre les risques Cyber de type ANSSI.

- Prendre en compte la Règlement général sur la protection des données (RGPD).

- Prendre compte les environnements et les conditions de travail des utilisateurs afin de choisir des solutions de sécurité adaptées et compatibles.

- Sécuriser et gérer les accès avec des méthodes et outils de type Pare-feu, Bastion, authentification multifacteur, méthode Zéro trust

- Sécuriser les systèmes d’exploitation. Durcissement des systèmes Microsoft, Linux, Android …

- Sécuriser les échanges avec des solutions de chiffrement, de VPN et de signatures

- Mettre en œuvre une stratégie de sauvegarde, en réaliser les procédures et tester les restaurations

- Mettre en œuvre la haute disponibilité pour des infrastructures réseaux, systèmes et pour les applications

- Identifier et proposer des systèmes de détection de menace type EDR, IPS/IDS, XDR, SIEM adaptés à l’entreprise.

- Rédiger des procédures dans le respect des bonnes pratiques

- Réaliser une veille sur les menaces et les dispositifs de protection

- Réaliser une veille et analyser les offres des prestataires de services de sécurité managés

- Préparer une action de formation courte conforme aux objectifs et adaptée a destination des équipes techniques

- Communiquer avec l’ensemble des acteurs de la cybersécurité

- Animer une action de sensibilisation ou de formation courte

- Connaissance des menaces et vulnérabilité

- Connaissance des normes et recommandations ISO27000 attachées à son domaine d’activité

- Connaissance des principes d’une méthode de gestion des risques de type EBIOS, ISO27005

- Connaissance des solutions de sécurisation type IPS/IDS, EDR, XDR, SIEM, SOAR

- Connaissance des offres des prestataires spécialisés en cybersécurité

- Connaissance de la structure de la PSSI et de sa méthodologie d’élaboration

- Connaissance des concepts, objectifs et usages des PRA, PCA, PRI, PCI

- Connaissance des principes de haute disponibilité et des systèmes redondants

✅ Participer à la détection et au traitement des incidents de sécurité

- Appliquer les recommandations des organismes de lutte et d’information contre les risques Cyber de type ANSSI, NIS

- Configurer et exploiter un système de détection ou réponse à incident de sécurité (SIEM, SOAR, XDR)

- Adapter les règles de détection des vulnérabilités aux différents environnements

- Qualifier un incident de sécurité

- Appliquer les mesures de réaction en réponse à un incident de sécurité

- Assurer la préservation et la disponibilité des journaux d’évènements et de traces

- Transmettre les informations nécessaires aux analystes ou aux équipes de réponse sur incidents (CERT)

- Réaliser la veille sur les menaces et les dispositifs de protection

- Réaliser un compte rendu d’incident

- Réaliser une veille et analyser les offres des prestataires de services de sécurité managés

- Connaissance des menaces et vulnérabilité

- Connaissance des règles d’organisation d’un RETEX

- Connaissance des solutions de sécurisation type IPS/IDS, EDR, MDR, XDR, SIEM, SOAR, UEBA

- Connaissance de l’organisation et des rôles au sein d’un SOC

- Connaissance de tous les acteurs de la cybersécurité

- Connaissance des offres des prestataires spécialisés en cybersécurité

LIVRABLE / PROJET - 50h

✅ Déploiement d’une infrastructure cible :

- Windows Server

- AlmaLinux

- Centreon

- OPNsense

- Virtualisation Proxmox

- DNS / DHCP

- Active Directory

✅ Préparation du dossier de certification pour la validation des compétences :

- Participer à la mesure et à l’analyse du niveau de sécurité de l’infrastructure

- Participer à l’élaboration et à la mise en œuvre de la politique de sécurité

- Participer à la détection et au traitement des incidents de sécurité

Vous devrez présenter un projet réalisé en amont de la session d’examen. Celui-ci portera sur l’analyse de la sécurité d’un système, la réponse à incident et la politique de sécurité.

Recevez la documentation par email en 1 clic – sans engagement. Déja plus de 500 professionnels formés !

Pour tout problème lié à l'envoi de ce formulaire, écrivez à pro@guardia.school ou appelez le 04 28 29 58 49

Parcours Métiers

Formations Pix + Hack + Pentest = 1600 + 3100 + 3100 = 7800 €

5900 €

(réduction de 1 900 euros)

En 10 mois vous obtenez une triple certification !

✅ Les réductions sont éligibles pour tout financement direct et incluant l’ensemble du parcours métier.

Apprenez en faisant

pédagogie par projets

Nos formations pour les pros varient en niveau, certaines sont accessibles à tous sans prérequis de niveau, d’autres ont des prérequis ou des tests à l’entrée. Vous pouvez suivre une de nos formations que vous soyez désireux d’acquérir de nouvelles compétences pour évoluer dans votre job, vous initier à un nouveau métier, préparer une reconversion ou tout simplement enrichir vos domaines de compétences. Oui, la cybersécurité est un secteur à la pointe de l’innovation, précurseur, dont les compétences sont souvent inspirantes pour les autres secteurs et surtout adaptables à des métiers autres que ceux du gaming. La pédagogie « Active Learning » vous permettra d’acquérir des compétences en créant des projets concrets. Ci-dessous les 5 étapes d’un projet pour mieux vous projeter dans l’organisation de nos formations.

Présentation du cahier des charges aux apprenants

Ressources pédagogiques / Exercices / Projet Planning des coachings.

Etude des ressources pédagogiques

Apprentissage / Vérification des acquis : réponses aux exercices et travaux pratiques.

Coachings de débrief

Questions / réponses. Précisions. Cours complémentaires.

La vie de l’école

Un Discord très actif

groupes d’entraide, bons plans, échanges en direct avec vos formateurs et l’équipe pédagogique

Un parcours employabilité

ateliers dédiés, accès au réseau des Alumnis, coaching & job-board exclusif…

Pixels & Passwords, la newsletter exclusive

chaque 1er mardi du mois, l’actu de l’école, des formations et de l’écosystème cyber / JV

La Quest Pro League (QPL)

Accumule des points en réalisant des actions valorisantes. Plus tu cumules de points, plus tu montes en niveau et débloques des récompenses exclusives !

La Quest Pro Connect (QPC)

l’évènement annuel en présentiel pour se connecter à l’école, aux équipes et à d’éventuels recruteurs !

100% en ligne

Votre campus numérique accessible à vie !

Notre plateforme d’elearning est facile d’accès, simple, disponible sur ordinateur, tablette ou téléphone portable. Nous avons développé notre propre plateforme afin d’être au plus proche des besoins de nos apprenants. Régulièrement nous ajoutons de nouvelles fonctionnalités en fonction de vos remarques et améliorons ainsi l’expérience d’apprentissage. Bonus : Profitez d’un accès à vie, des mises à jour régulières, des nouveaux contenus, des invitations à des masterclass avec les nouvelles promos…

Formation continue

Objectifs & débouchés

Acquérir des compétences sur les thèmes suivants :

La formation Pentest et sécurisation avancée de systèmes et réseaux vise à former des professionnels capables de gérer les menaces de sécurité, de détecter les failles de sécurité et de mettre en place des solutions de sécurité efficaces pour protéger les systèmes informatiques. Les apprenants acquerront les compétences nécessaires pour identifier et corriger les vulnérabilités de sécurité, mettre en place des politiques de sécurité et des procédures de gestion des incidents.

Les professionnels de la sécurité informatique sont en forte demande sur le marché de l’emploi. Les diplômés de cette formation pourront travailler comme technicien sécurité informatique, consultant en sécurité informatique, analyste de sécurité informatique, ou encore auditeur de sécurité.

Débouchés professionels possibles :

Apprenez sans vous ruiner

Financement : 3 100€ TTC

Notre objectif est de rendre nos formations accessibles au plus grand nombre. C’est pourquoi nous vous aidons de A à Z pour obtenir un maximum de financements auxquels vous avez droit. A savoir, la plupart de nos apprenants ont leur formation financée à 100% et ne débourse donc pas ou très peu.

FORMATION

La formation création est éligible au CPF. Retrouvez notre formation directement sur le site ou l’application MON CPF.

France Travail peut financer votre formation si vous êtes en recherche d’emploi sur un poste correspondant à la formation que vous avez choisie. Nous vous aidons à faire les démarches auprès de France Travail, contactez-nous.

Votre employeur peut financer votre formation si celle-ci correspond à un besoin de sa part. Nous pouvons échanger avec votre employeur afin de présenter le programme de formation et l’intérêt pour lui de vous faire monter en compétence, contactez-nous.

par vous même,

en plusieurs fois

Si vous financez la totalité ou une partie de votre formation nous pouvons mettre en place un paiement en plusieurs fois, contactez-nous.

avis clients

FAQ

La formation Pentest et sécurisation avancée de réseaux et systèmes requiert un niveau confirmé en informatique, avec de bonnes connaissances en système (Windows et Linux) et réseaux, ainsi que des bases en code. Un test de positionnement sera effectué lors de la procédure d'admission afin de s'assurer de placer les candidats dans la formation correspondant à leur niveau. Pour l'examen du certificateur, il faut être capable de lire une documentation technique en anglais et répondre à une question en anglais, à l'écrit. Un ordinateur capable de faire tourner des machines virtuelles (minimum 16 Go de RAM) et une bonne connexion internet sont indispensables.

À l'issue de la formation, vous recevrez le titre école "Maîtriser les techniques de Pentest" ainsi que le CCP "Participer à la gestion de la cybersécurité" du Titre Professionnel du Ministère du Travail "Administrateur d'Infrastructures Sécurisées". Plus d'informations sur France Compétences

Vous devez chercher la formation qui vous intéresse avec le filtre "formations à distance". Ensuite vous pouvez trouver directement Quest Education Group dans : Filtres -> Organisme de formation -> Quest Education Group Vous pouvez retrouver cette formation sur le site du CPF via le lien suivant : Cliquez ici

Pour cela vous devez vous enregistrer et vous connecter sur www.moncompteformation.gouv.fr avec votre numéro de sécurité sociale. Ensuite cliquez sur “Mes droits formation” pour voir le montant total de vos droits formation.

L'inscription peut se faire directement via mon-CPF ou France Travail. Dans le cas où votre organisme de financement vous demande un devis pour notre formation, contactez-nous par email. Si l'inscription est sans organisme de financement (en direct), contactez-nous par email pour obtenir le dossier d'inscription et les informations de facturation. Contact : pro@guardia.school Une session de formation se lance sous 8 semaines maximum après inscription confirmée.

La formation est 100% en ligne à distance avec une grande partie de ressources pédagogiques en texte, mais avec cependant certaines vidéos et cours en live sans transcript. Un accompagnement supplémentaire par visio ou messages privés est possible ainsi que l'entraide via les forums de discussion pour accompagner les personnes malentendantes ou malvoyantes.

Découvrir nos autres formations pour les pros